05. März 2025

i-doit 34 Release: Native Passwortzurücksetzung, Add-on-Updates & mehr

Wir freuen uns drüber, Ihnen die Veröffentlichung von i-doit 34 bekannt zu geben. i-doit 34 hat eine Vielzahl neuer Funktionen und Verbesserungen zur...

Read More

![]() Pattrick Bluhm

Pattrick Bluhm

03. September 2024

| Lesedauer: 14 Min.

Die Server-Dokumentation umfasst die Erfassung und Speicherung wichtiger Informationen über die Server-Infrastruktur eines Unternehmens. Dazu gehören Details wie Hardware, installierte Software, Netzwerkeinstellungen und weitere technische Daten. Die Dokumentation kann Informationen über Anwendungseinstellungen, Datenbanken, Betriebssystemversionen und Sicherheitskonfigurationen enthalten.

Sie kann in verschiedenen Formaten wie Textdateien, Tabellen oder speziellen Dokumentationswerkzeugen wie i-doit erstellt werden. Das Ziel ist immer dasselbe: das System besser zu verstehen und die Wartung und Fehlerbehebung effizienter zu gestalten.

Gut dokumentierte Server sind entscheidend für einen effizienten Betrieb. Sie ermöglicht es den Administratoren, schnell auf Probleme zu reagieren, das System zu warten und Wissen innerhalb der IT-Abteilung auszutauschen. Ohne eine solche Dokumentation werden Fehlerbehebung und Wartung wesentlich schwieriger und zeitaufwändiger. Eine gründliche und regelmäßige Server-Dokumentation ist ein wesentlicher Bestandteil einer soliden IT-Strategie.

Die Server-Dokumentation kann eine Reihe von Herausforderungen mit sich bringen. Diese beeinträchtigen möglicherweise die Qualität der Dokumentation und wirken sich negativ auf ihre Vorteile für das IT-Management aus.

Ein effektives Management der Server-Dokumentation trägt zu einer Optimierung der Serverleistung bei. Es hilft, die Systemverwaltung zu vereinfachen sowie die Stabilität und Sicherheit zu erhöhen.

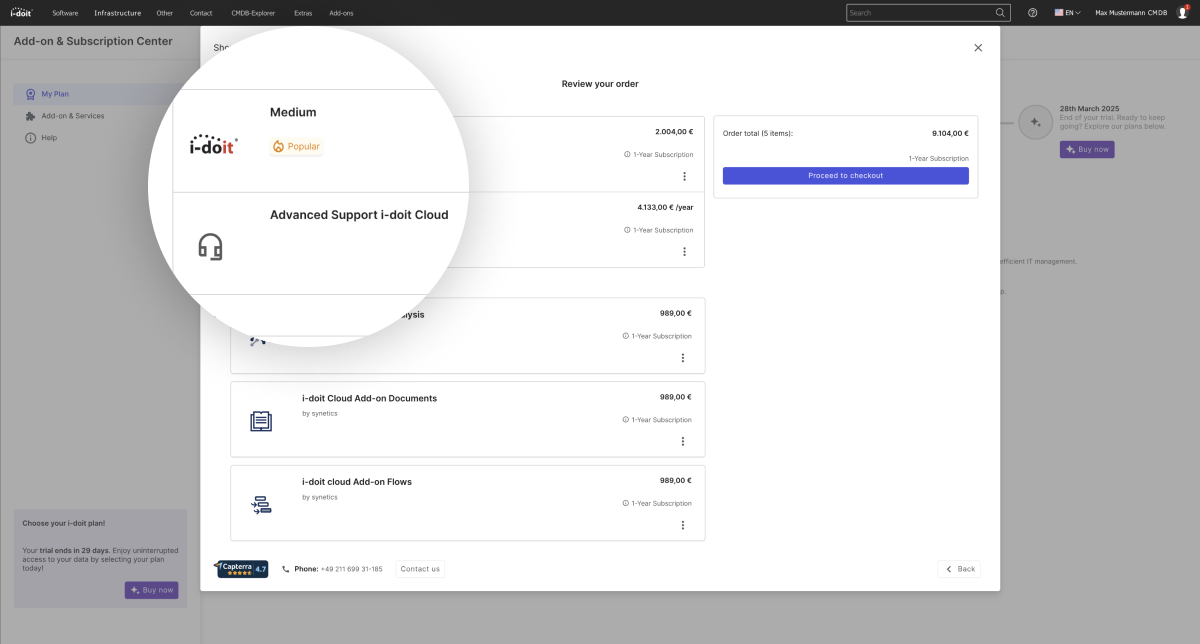

i-doit ist eine leistungsstarke und flexible Software für IT-Dokumentation und eine Configuration Management Database (CMDB). Die Lösung bietet eine Vielzahl von Funktionen, die bei der Erstellung einer vollständigen Server-Dokumentation helfen.

Zehn wichtige Funktionen und ihr spezifischer Mehrwert für die IT-Abteilung:

Insgesamt ermöglicht i-doit eine umfassende, standardisierte und automatisierte Dokumentation Ihrer Server. Sie reduzieren den Zeitaufwand, verbessern die Qualität der Informationen und unterstützen ein effizientes und sicheres IT-Management.

i-doit bietet Ihnen verschiedene Möglichkeiten, Server zu dokumentieren. Sie können detaillierte Informationen wie Hardwarekonfiguration, installierte Software, Netzwerkeinstellungen und andere technische Details manuell erfassen. Darüber hinaus arbeitet i-doit perfekt mit verschiedenen Tools zur automatischen Netzwerkerkennung zusammen.

Sammeln Sie automatisch Informationen über alle Geräte im Netzwerk. Oder importieren Sie über die Importfunktion Daten aus externen Quellen wie Excel-Tabellen. Diese Vielseitigkeit erleichtert die Dokumentation und ermöglicht ein umfassendes und effizientes Management der gesamten Server-Infrastruktur. Die wichtigsten Funktionen haben wir hier für Sie zusammengefasst.

Für das Anlegen der Server in i-doit sind alte Excel-Listen eine gute Quelle. i-doit bietet die Funktion "CSV-Import", mit der sich die Spalten in der Excel-Tabelle mit Datenfeldern in i-doit mappen lassen.

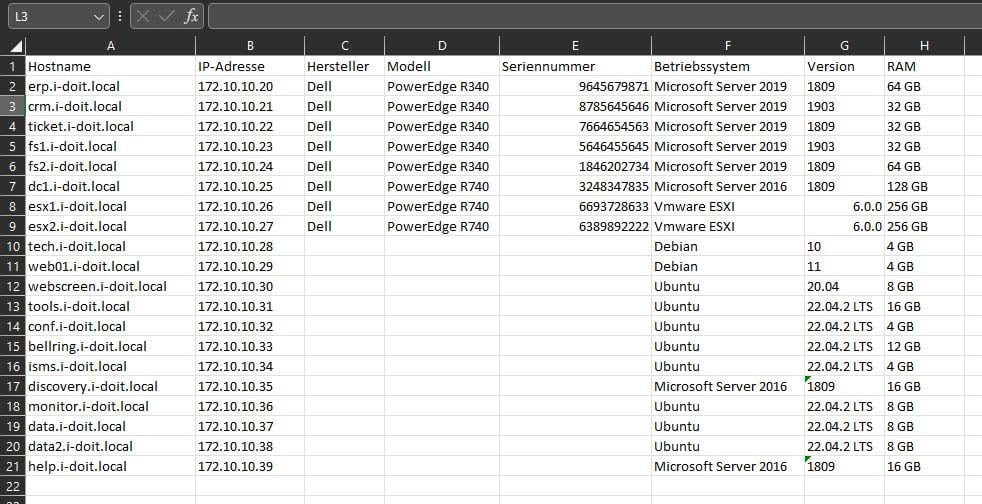

Die Serverübersicht in Excel besteht aus verschiedenen Servern und virtuellen Maschinen.

Die ursprüngliche Serverliste, die noch erweitert wird

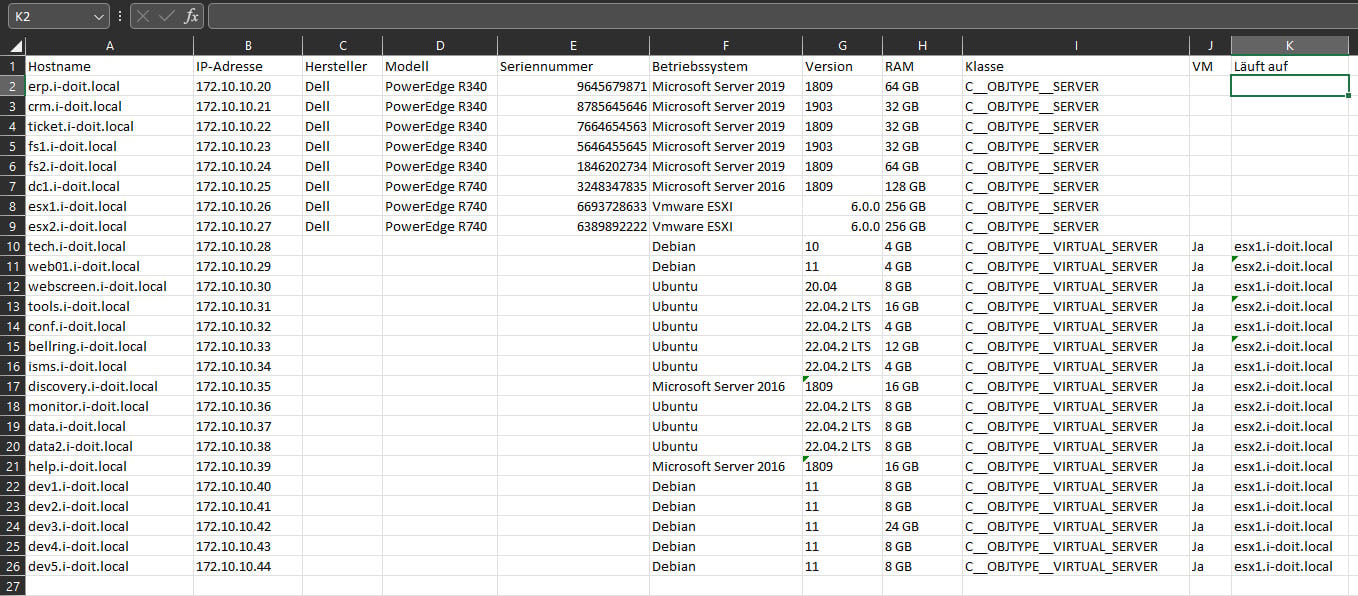

In i-doit wird Out-of-the-Box zwischen physischen und virtuellen Server unterschieden. Um i-doit mitzuteilen, welche der Server in der Excel-Tabelle physische und virtuelle Server sind, fügen Sie drei weitere Spalten zu der Liste hinzu. In diesem Beispiel bekommt die erste Spalte die Bezeichnung “Art”, die zweite “Läuft auf” und die dritte “Virtuelle Maschine”.

Der Import dieser Excel-Tabelle in i-doit erfolgt mühelos über den CSV-Import. Speichern Sie die Datei als CSV-Datei und laden Sie sie in i-doit hoch. Der Import erfolgt in vier Schritten:

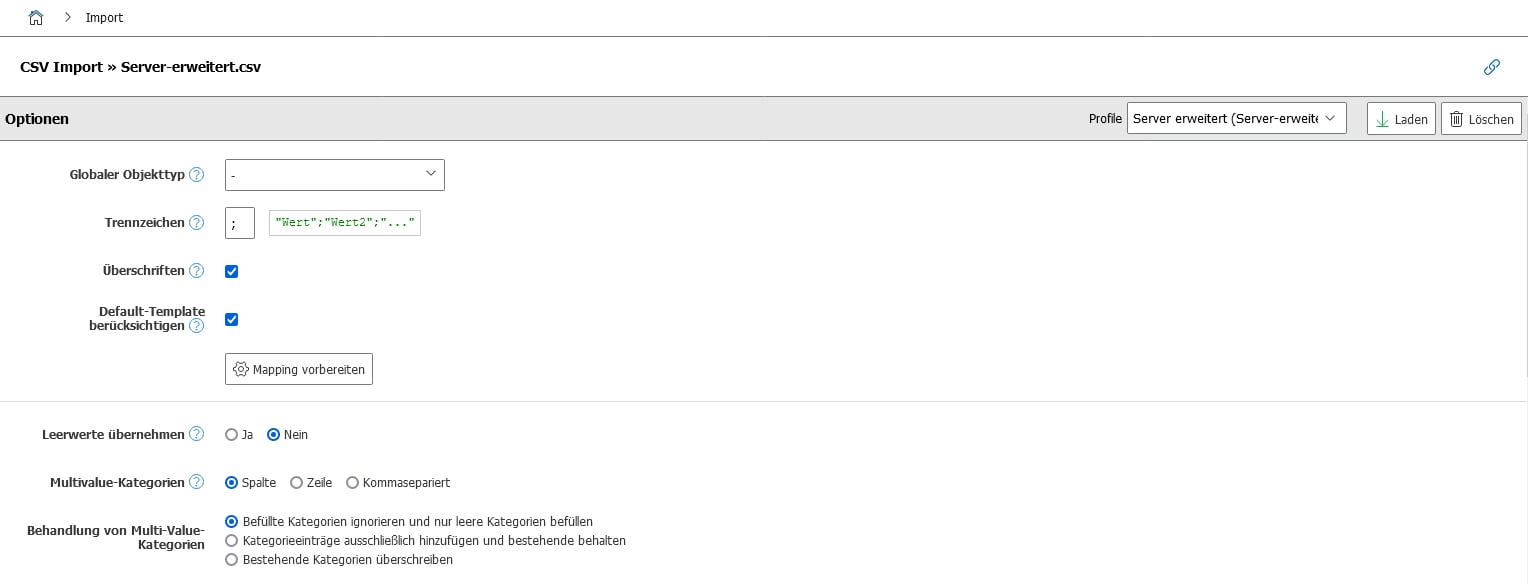

In der Excel-Tabelle ist bereits vermerkt, welche Objekttypen für die jeweiligen Zeilen erzeugt werden ("Klasse" in der Spalte). Daher ist diese Angabe bei der Konfiguration des Imports nicht mehr erforderlich. Geben Sie oben das verwendete Trennzeichen an. Excel verwendet in der Regel ein Semikolon. Überprüfen Sie dies sicherheitshalber, indem Sie die CSV-Datei mit einem Texteditor öffnen.

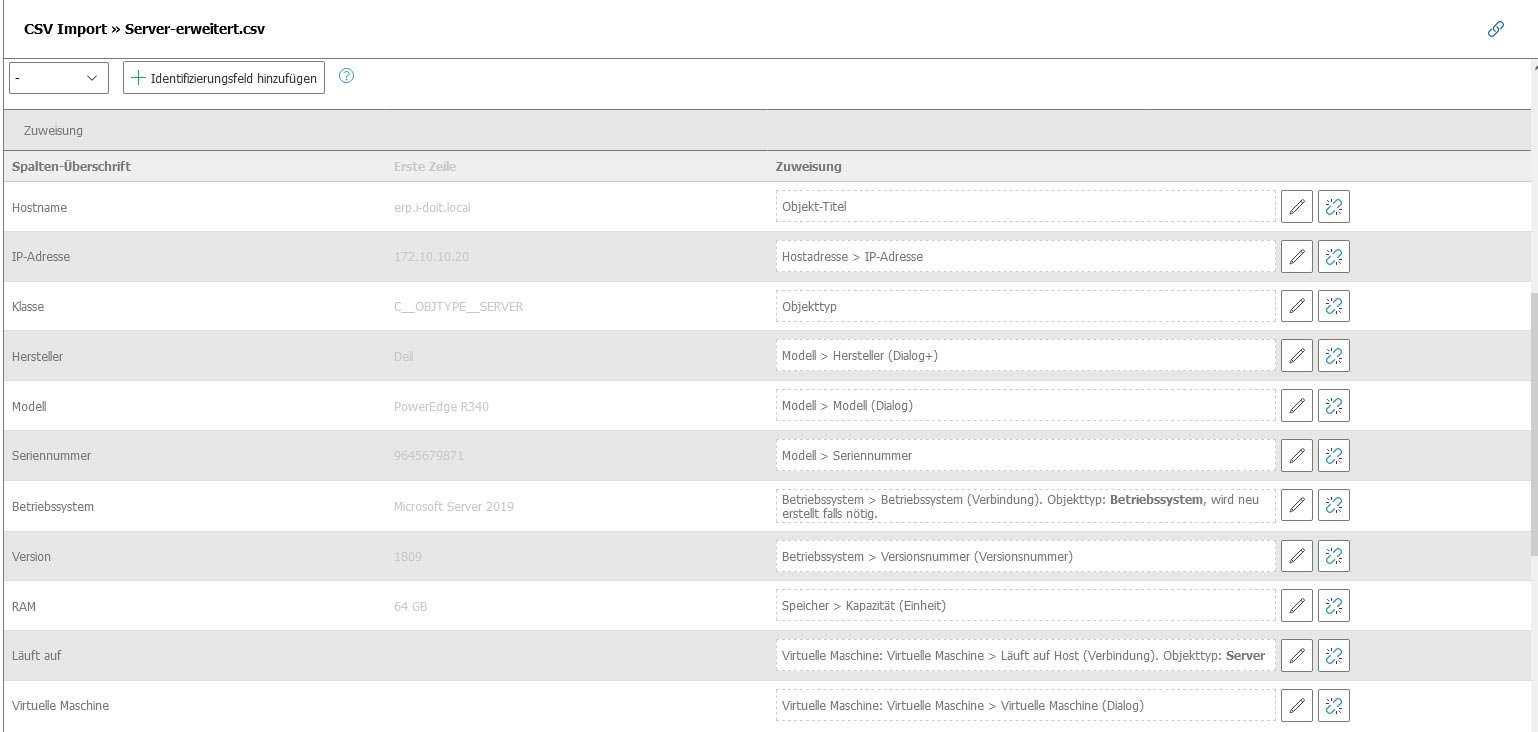

Im zweiten Schritt legen Sie fest, welche Spalten der Excel-Tabelle welchen Feldern in i-doit entsprechen. Zum Beispiel, dass die Spalte "IP-Adresse" dem Feld "Host-Adresse" entspricht. Ebenso verfahren Sie mit den Angaben zu Hersteller, Modell, Betriebssystem und Arbeitsspeicher. Konfigurieren Sie auch die Zuordnung der zusätzlichen Spalten "Klasse", "VM" und "Läuft auf".

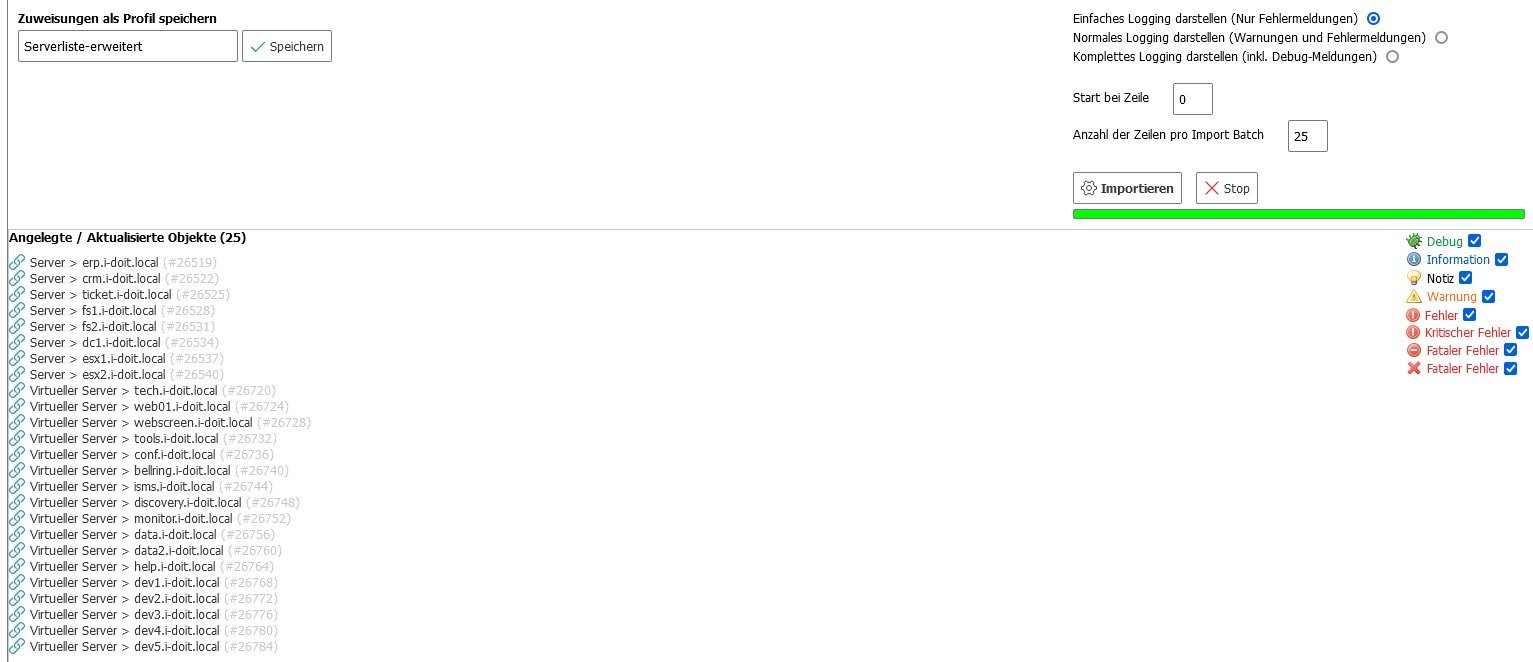

Nach Abschluss des Mappings empfiehlt es sich, diese Konfiguration als neues Profil zu speichern. So haben Sie bei einem erneuten Import der Excel-Tabelle direkten Zugriff auf die Datenfeldzuordnungen. Speichern Sie die Konfiguration unter "Zuordnungen als Profil speichern", z.B. als "Serverliste-erweitert". Starten Sie anschließend den Importvorgang. Die Übernahme der Serverliste in i-doit dauert mit den empfohlenen Systemvoraussetzungen nur wenige Sekunden.

Rufen Sie nach dem Import die Netzwerkübersicht auf. Hier sehen Sie, dass die Server automatisch den IP-Adressen zugeordnet wurden. Durch einen Klick auf den Servernamen erhalten Sie Details wie Betriebssystem oder Seriennummer.

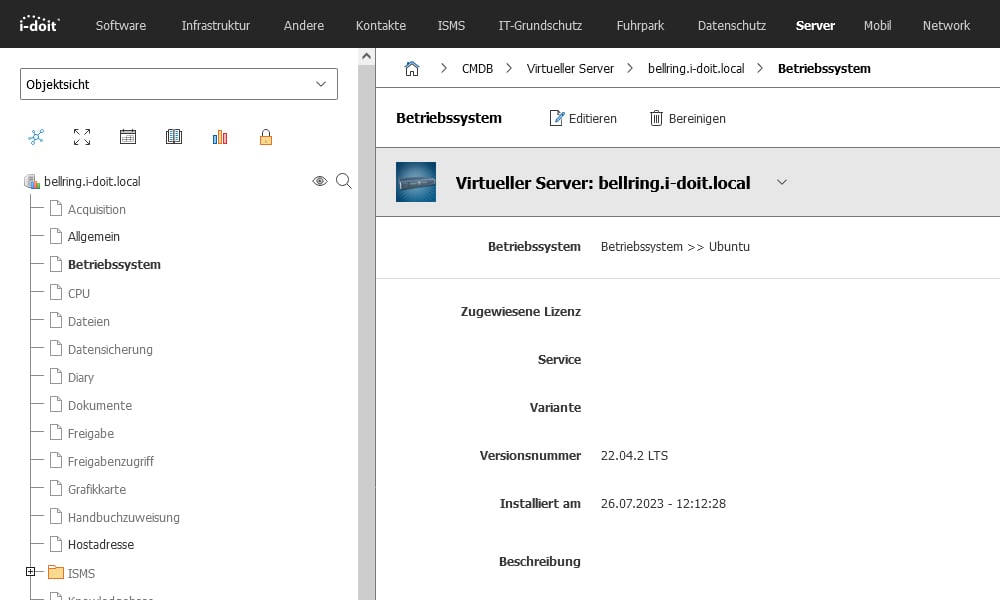

Mit der Importfunktion werden sämtliche Werte aus den Spalten der Excel-Tabelle vollständig übertragen. Die Ergänzung um weitere Details wie Hardware-Informationen (CPU, Festplatten, Controller), installierte Anwendungen, Lizenzen, Verträge, Ansprechpartner und Standorte ist möglich. Die Daten des Betriebssystems wurden automatisch für alle Server mit ihren aktuellen Versionsnummern übernommen.

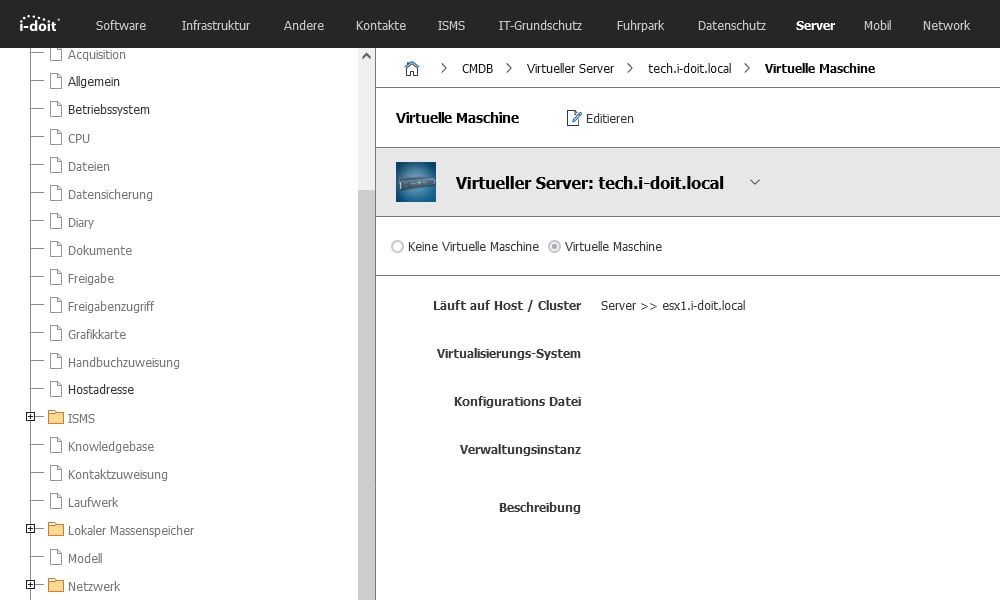

Ebenso wurden Hersteller, Modell und Seriennummern erfolgreich in die Dokumentation integriert. Beim Aufruf einer virtuellen Maschine sehen Sie nun auch, dass diese dem Host zugeordnet wurden.

|

|

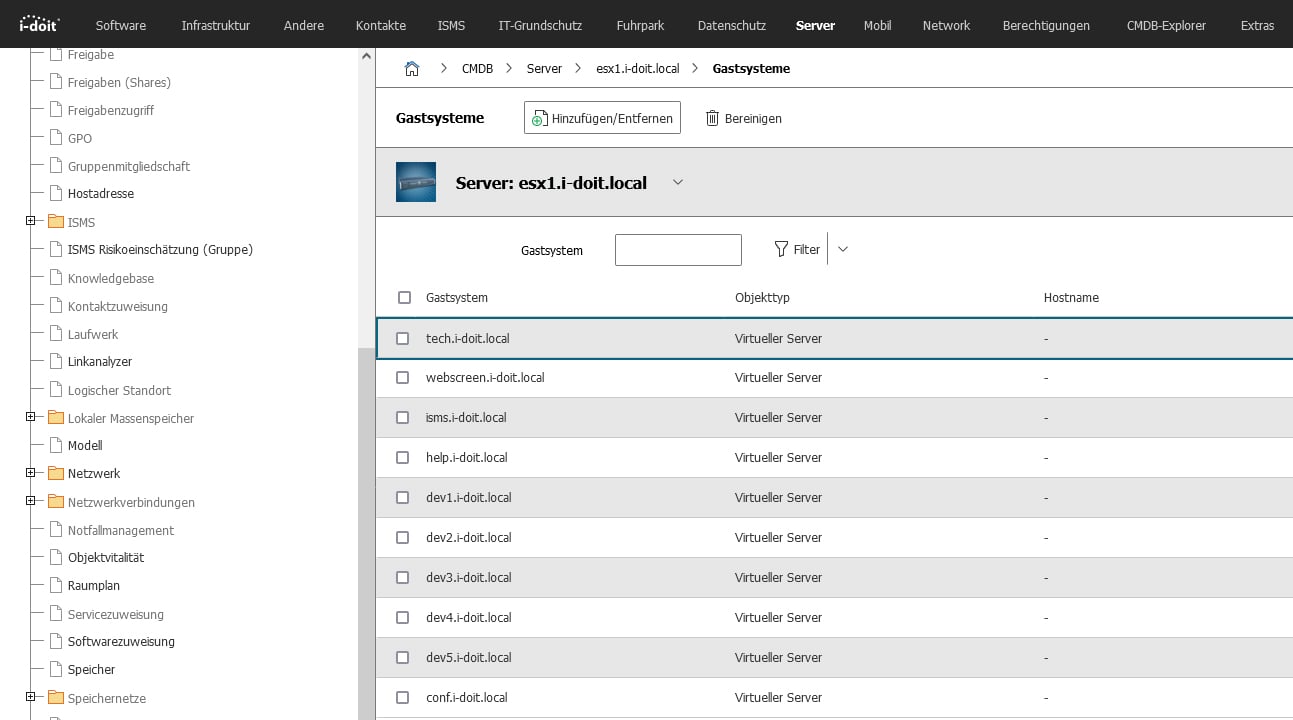

Genauso erhalten Sie eine Übersicht darüber, welche Gastsysteme auf einem Host in Betrieb sind.

Mit dieser Funktion wird das Importieren von Servern aus Excel in i-doit und die gesamte Dokumentation und Verwaltung der IT-Infrastruktur erheblich vereinfacht.

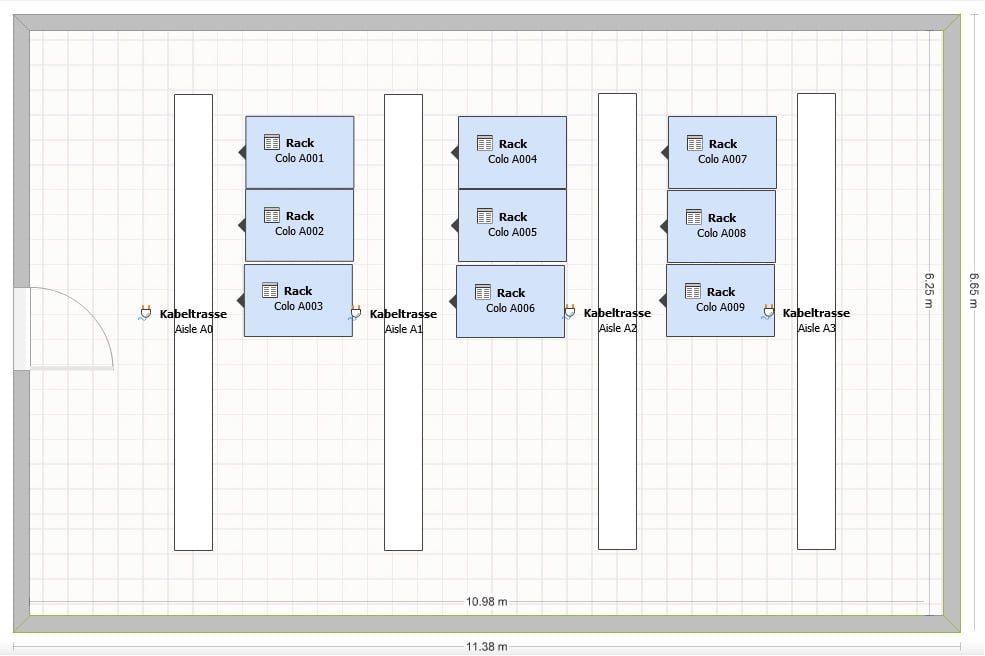

Um eine bessere Übersicht über die Server und deren Standorte zu erhalten, erstellen Sie einen Serverschrank im Rechenzentrum.

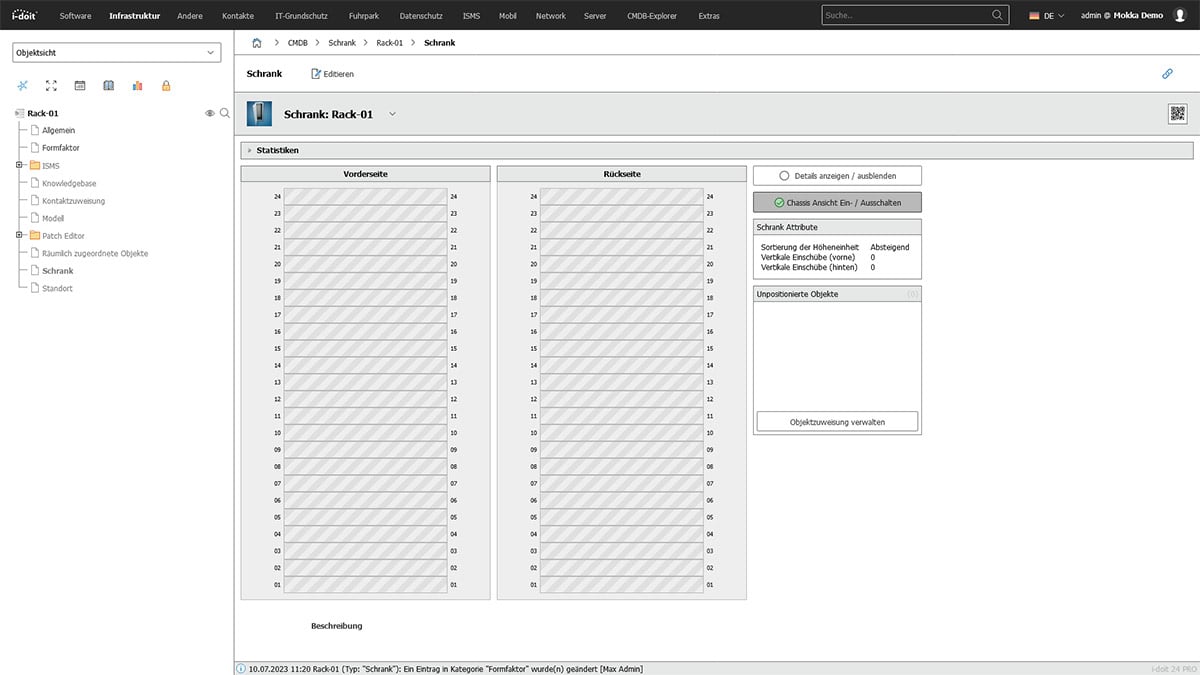

Wählen Sie im Menü auf der linken Seite den vordefinierten Objekttyp "Schrank" für Serverschränke aus. Vergeben Sie zunächst einen Namen für den Schrank und klicken Sie anschließend auf "Speichern". Geben Sie nun den Formfaktor und die Anzahl der Höheneinheiten (HE) an. In diesem Beispiel wählen wir ein klassisches 19"-Rack mit 24 HE aus.

Im Menüpunkt "Schrank" in der linken Navigation öffnen Sie die visuelle Übersicht. Die 24 Höheneinheiten werden automatisch für die Ansicht verwendet.

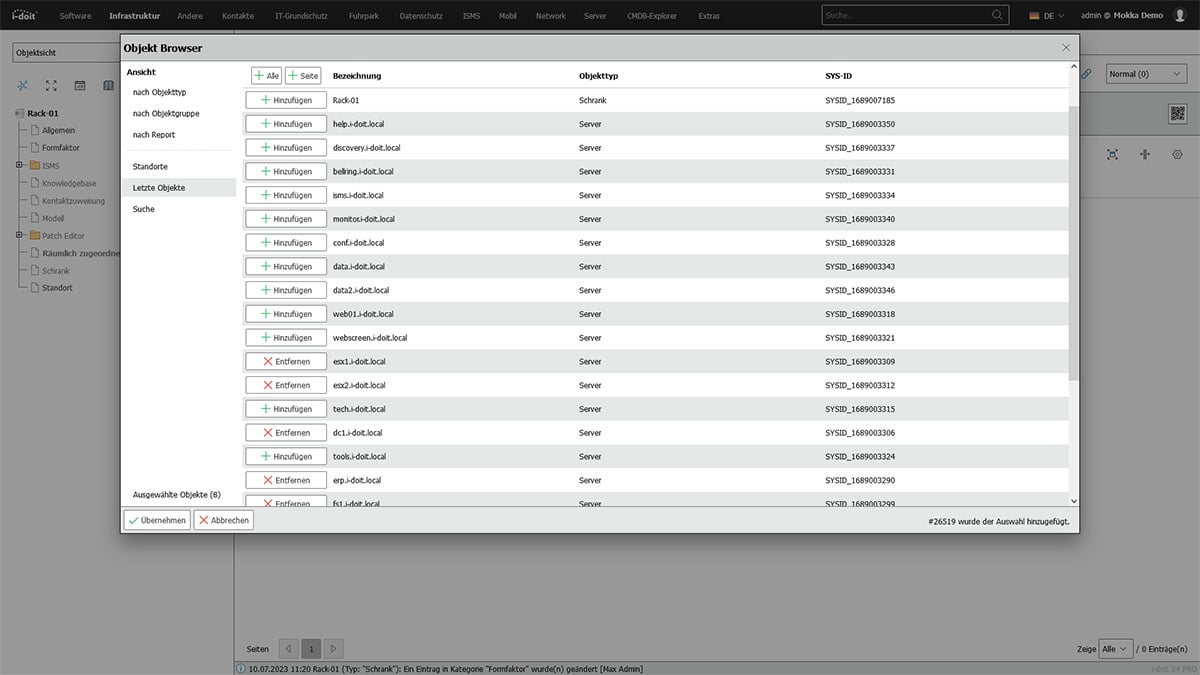

Jetzt ordnen Sie die Server über die Kategorie "Räumlich zugeordnete Geräte" dem Serverschrank zu. Hier fügen Sie die Server hinzu.

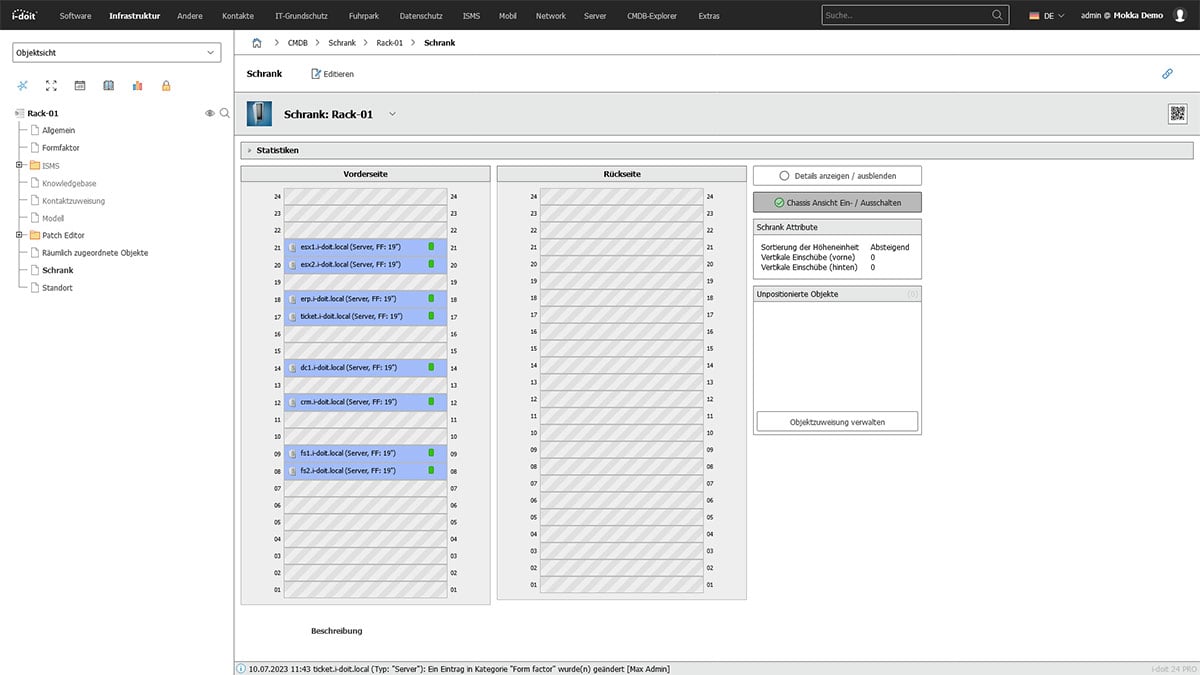

i-doit kennt nun die Geräte, die diesem Rack zugeordnet sind. Geben Sie jetzt noch die exakte Position im Rack an. Wählen Sie ein Gerät aus und "bauen" es in den entsprechenden Slot im Rack ein. Wiederholen Sie das für alle Server, die diesem Schrank zugeordnet sind.

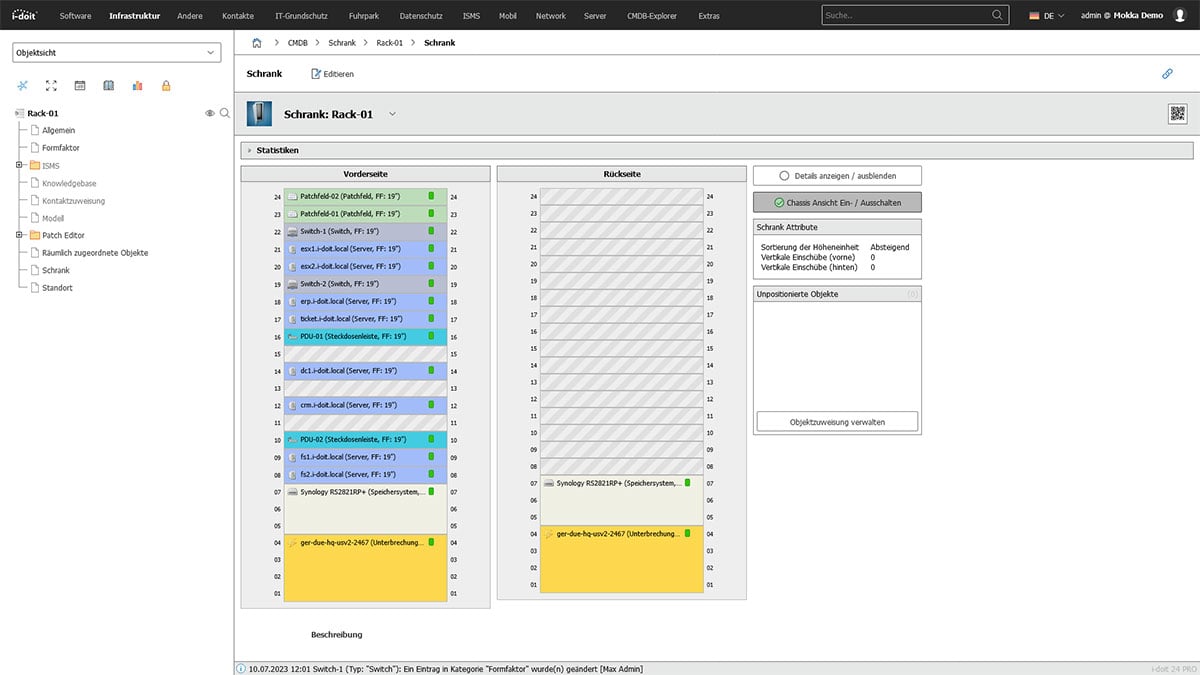

Nachdem alle Geräte einem Slot zugewiesen wurden, haben Sie die Möglichkeit, den Serverschrank noch mit USV, Patchfeldern und Switchen ergänzen.

Wenn Sie über mehrere Serverschränke (oder ein ganzes Rechenzentrum) verfügen, legen wir Ihnen das kostenlose i-doit Floorplan Add-on an. Mit diesem Add-on erstellen Sie Raumpläne und ordnen Geräte darin visuell an. So behalten Sie den Überblick über die Standorte der Schränke und die darin enthaltenen Geräte. Dies erleichtert die Planung neuer Komponenten oder Änderungen an vorhandenen Systemen.

Mit diesen Schritten verwalten Sie Ihre Server-Infrastruktur effizient und behalten den Überblick. Die klare Zuordnung von Geräten und deren Standort erleichtert die tägliche Arbeit und ermöglicht eine reibungslose Systemwartung und -entwicklung.

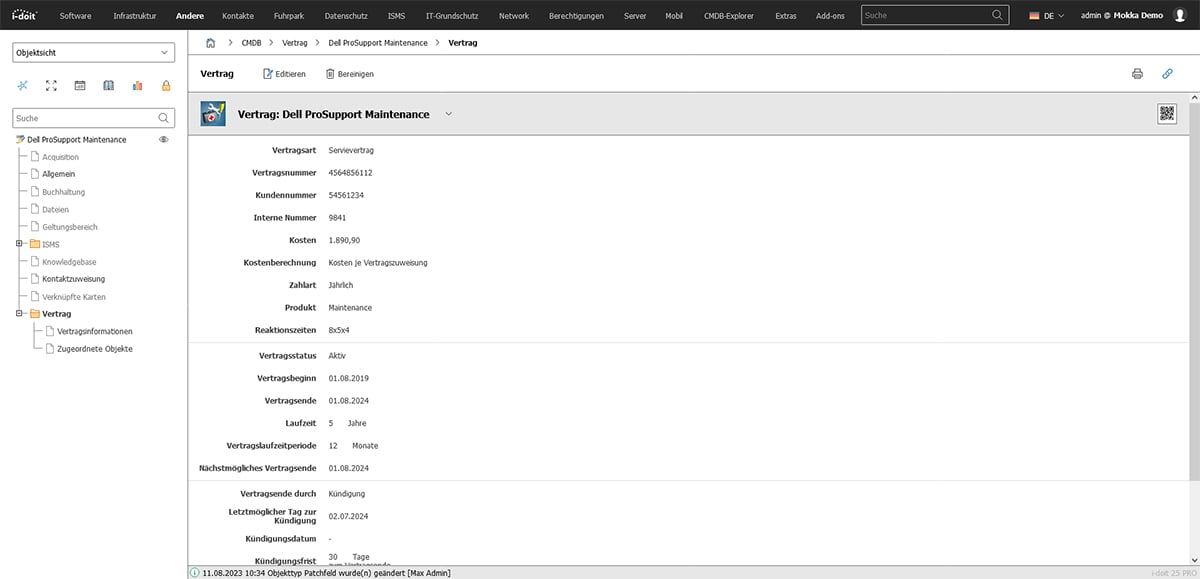

Oft werden für kritische Systeme zusätzliche Verträge für Service oder Wartung abgeschlossen. Mit i-doit erfassen Sie diese Verträge und ordnen Sie den jeweiligen Systemen zu. Welche Verträge für einen Server abgeschlossen wurden, können Sie sowohl über die Serveransicht und über den dokumentierten Vertrag ermitteln. Grundsätzlich kann neben Service- und Wartungsverträgen jede Art von Vertrag erfasst werden.

Sämtliche Vertragsinformationen werden in i-doit erfasst und mit bestehenden Systemen verknüpft.

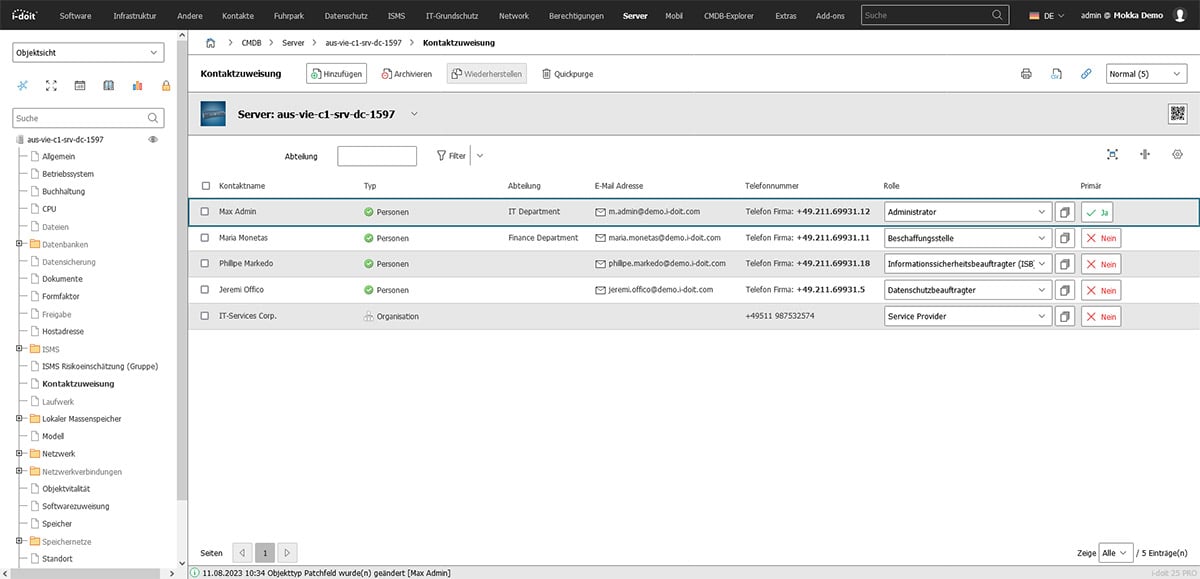

Über die Kontaktzuweisung werden verschiedene Personen, Organisationen und Dienstleister mit ihrer jeweiligen Rolle verknüpft. So bilden Sie unkompliziert ab, wer für einen Server zuständig ist, wer Ersatzteile beschaffen darf und welche externe Organisationen für die Wartung zuständig sind.

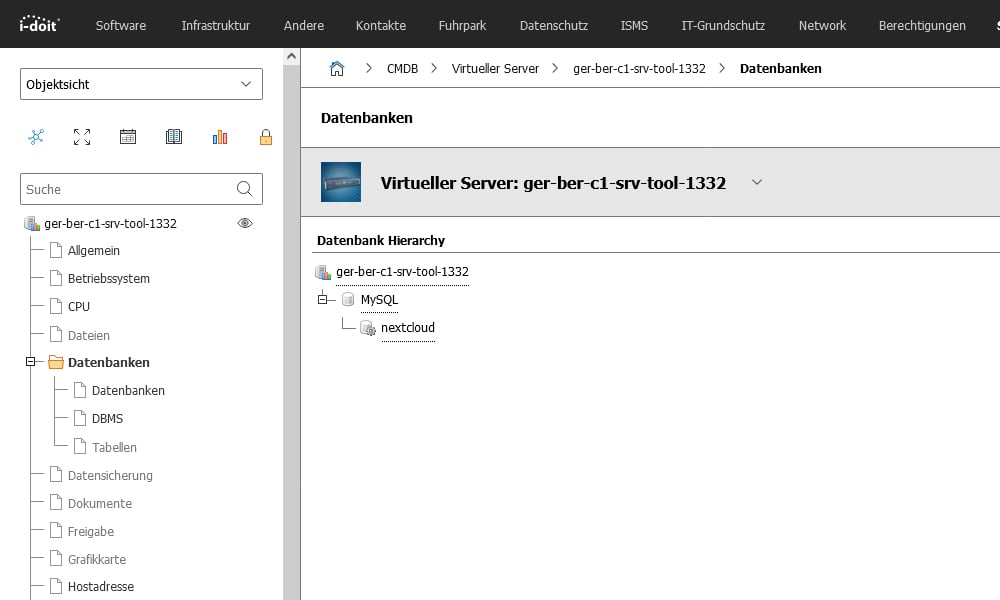

Eine Server-Dokumentation wäre ohne die Zuordnung von Software, Lizenzen und Datenbanken nicht vollständig . i-doit bietet hierzu großartige Funktionen für die Dokumentation von

All diese Informationen erfassen Sie in i-doit und verknüpfen sie logisch miteinander.

Datenbanken bilden Sie in Servern und virtuellen Servern ab.

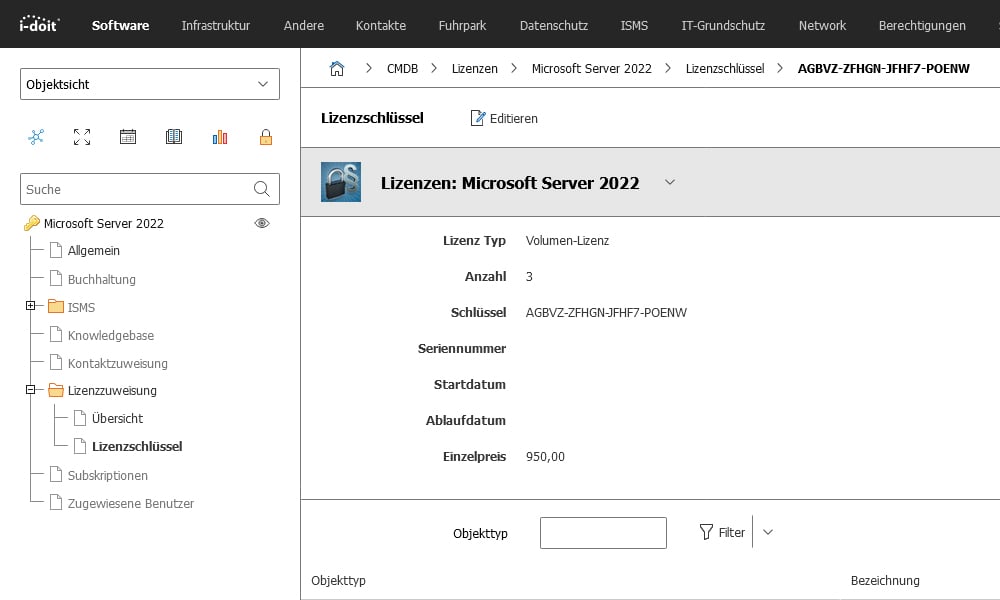

In der Lizenzübersicht werden neben den Lizenzinformationen die Systeme angezeigt, welche die jeweiligen Lizenzen nutzen.

Dokumentierte Microsoft Server 2022 Lizenz

Im jeweiligen Server sehen Sie in den Kategorien "Softwarezuweisung" und "Betriebssystem", welche Lizenzen auf diesem System genutzt werden.

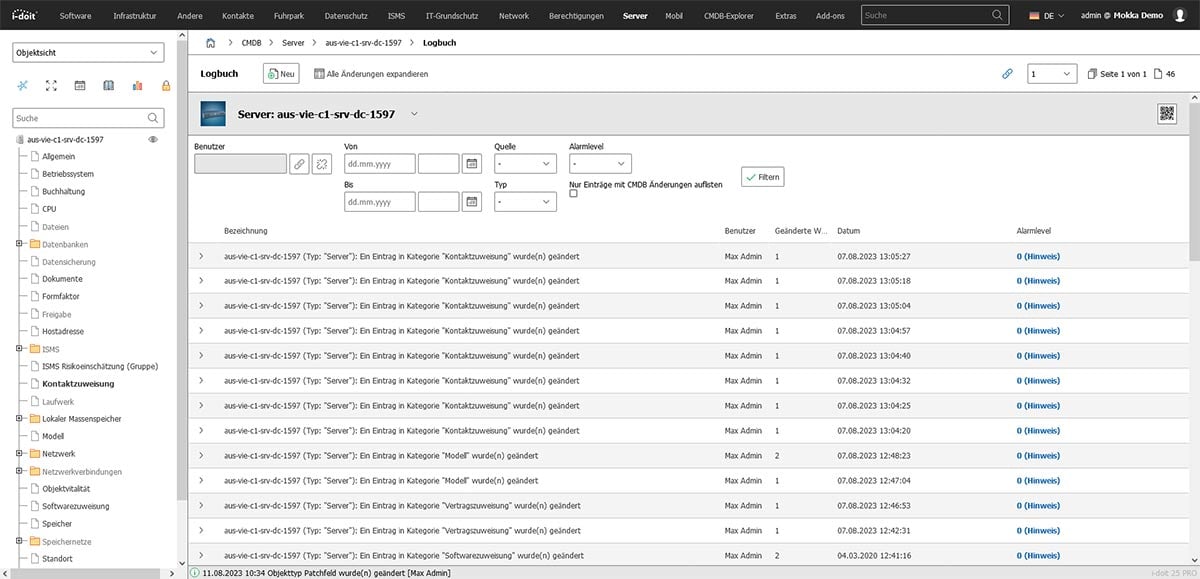

Alle Änderungen an einem Serversystem, die Sie in i-doit erfassen, werden automatisch dokumentiert. Verbauen Sie neuen Speicher oder installieren eine neue Software, wird das im Logbuch vermerkt. Auch das Hinzufügen neuer Kontaktpersonen oder Verträge zu einem Server wird so nachvollziehbar. Das Logbuch lässt sich nach Änderungen durch Nutzer oder Schnittstellen filtern. Ebenso kann ein zeitlicher Bereich ausgewählt werden, um ein aufgetretenes Problem einzugrenzen.

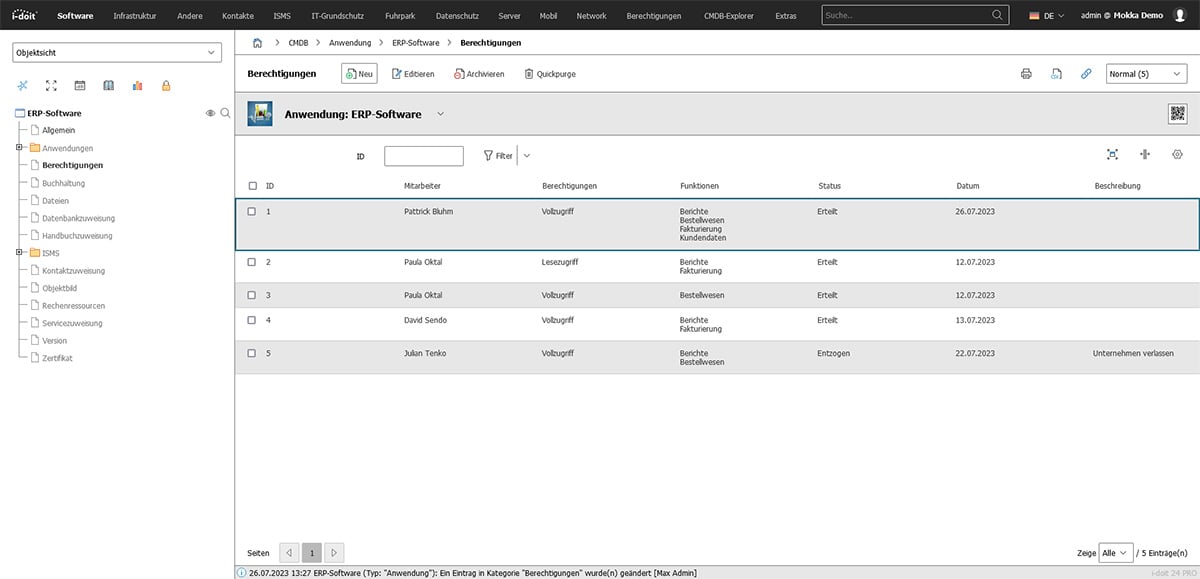

Die Erfahrung zeigt, dass die Dokumentation von Berechtigungen für Software gerne vernachlässigt wird. Doch gerade wenn viele Personen Zugriff auf ein System haben, ist es für IT-Mitarbeiter wichtig, die Übersicht zu behalten.

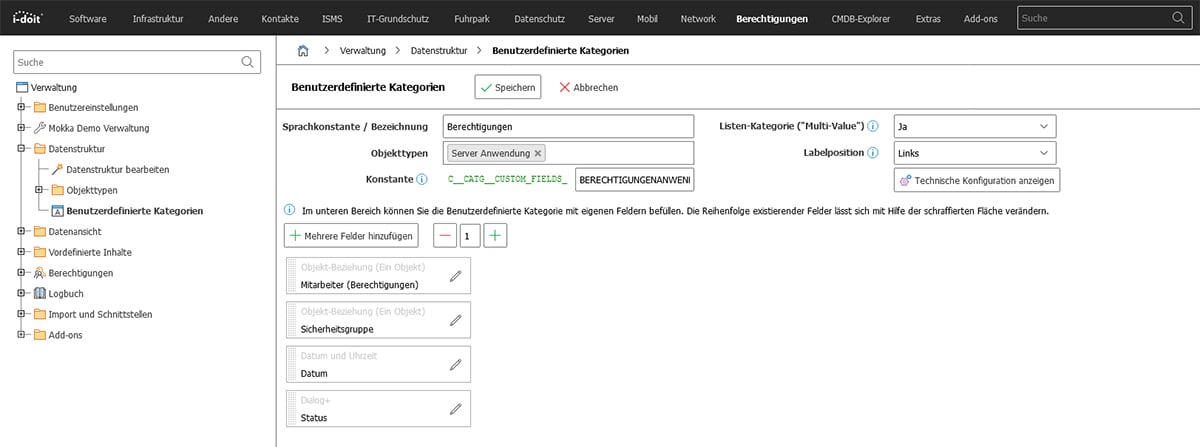

Um für Ihre Anwendungen die Berechtigungen zu dokumentieren, legen Sie eine eigene, benutzerdefinierte Kategorie an. Diese soll in allen Anwendungen sichtbar sein. Da Sie in der Regel für jede Anwendung verschiedene Berechtigungen dokumentieren, wird diese Kategorie als Multi-Value-Kategorie angelegt. Das ermöglicht später das Hinzufügen mehrerer Einträge (Berechtigungen).

In diesem einfachen Beispiel benötigen Sie vier Datenfelder:

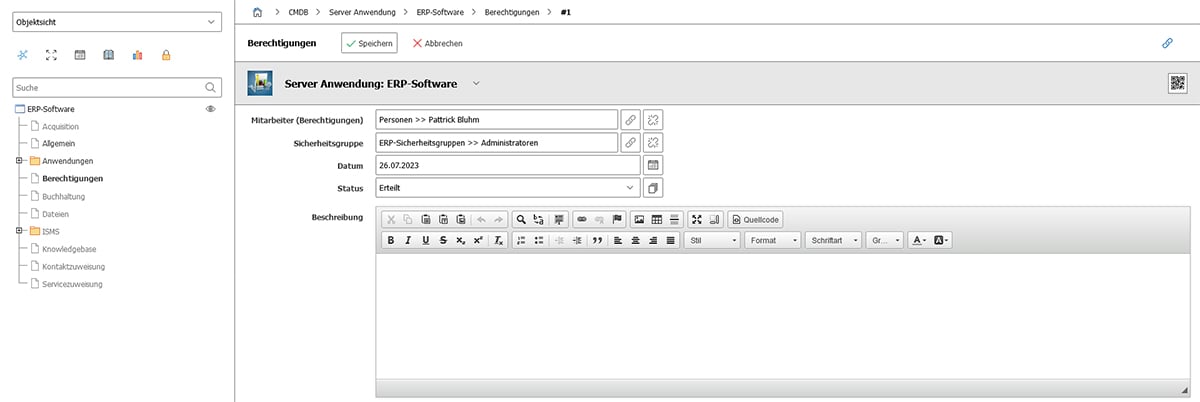

Diese neu erstellte Kategorie erscheint nun in jeder Anwendungen und kann mit Informationen befüllt werden.

Jeder Eintrag wird in der Kategorie separat aufgelistet. Durch die Definition von Feldern unterschiedlicher Datentypen kann das Format der eingetragenen Daten gesteuert werden. In diesem Beispiel wurden Objekt-Beziehungs-, Dialog , Dialog (Mehrfachauswahl) und Datums-Felder verwendet. Eine detaillierte Übersicht der möglichen Feldtypen finden Sie unserer Knowledgebase.

Nachdem Sie die Berechtigungen erstellt haben, erhalten Sie eine Gesamtübersicht aller Einträge in der Kategorie.

Die zugewiesenen Berechtigungen sind nicht nur in der ERP-Anwendung sichtbar. Auch beim verknüpften Mitarbeiter gibt es nun eine Kategorie, in der sämtliche Berechtigungen aufgelistet sind. Dies hilft vor allem beim Offboarding von Mitarbeitern. Wenn diese das Unternehmen verlassen, wird es einfacher, wirklich alle Berechtigungen wieder zu entziehen und dies zu koordinieren.

Darüber hinaus haben Sie auch die Möglichkeit über die Sicherheitsgruppe zu sehen, welche Mitarbeiter welche Berechtigungen für welche Systeme haben.

Viele Administratoren dokumentieren mühsam per Hand, welche Server im Netzwerk vorhanden und wie diese mit anderen Komponenten verbunden sind. Das ist vor allem in großen Netzwerken sehr zeitaufwändig. Diese Aufgabe kann eine Discovery-Lösung kostengünstig übernehmen.

Was sind die Vorteile eines Netzwerkdiscovery-Tools?

Diese automatischen Prozesse reduzieren nicht nur den manuellen Dokumentationsaufwand erheblich. Auch die Datenqualität wird spürbar erhöht, denn bei jeder manuellen Änderungen kann es zu Übertragungsfehlern kommen. Mit einem Discovery-Tool überprüfen Sie darüber hinaus deutlich öfter die vorhandenen Systeme und halten den Datenbestand damit aktuell.

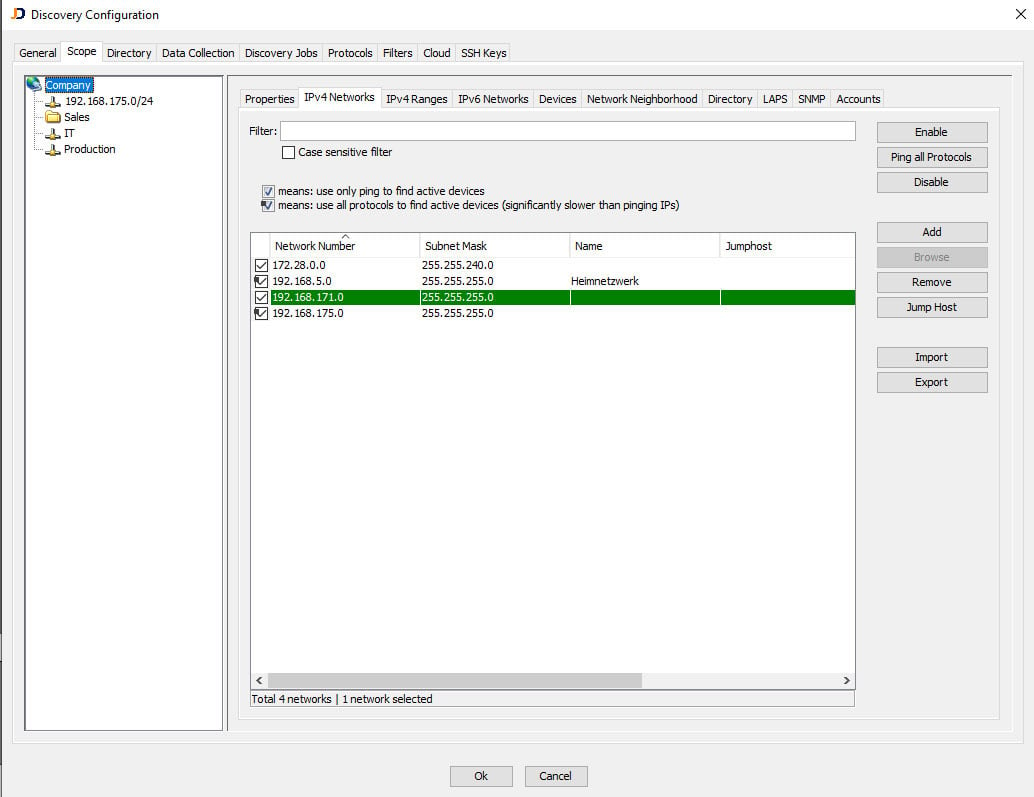

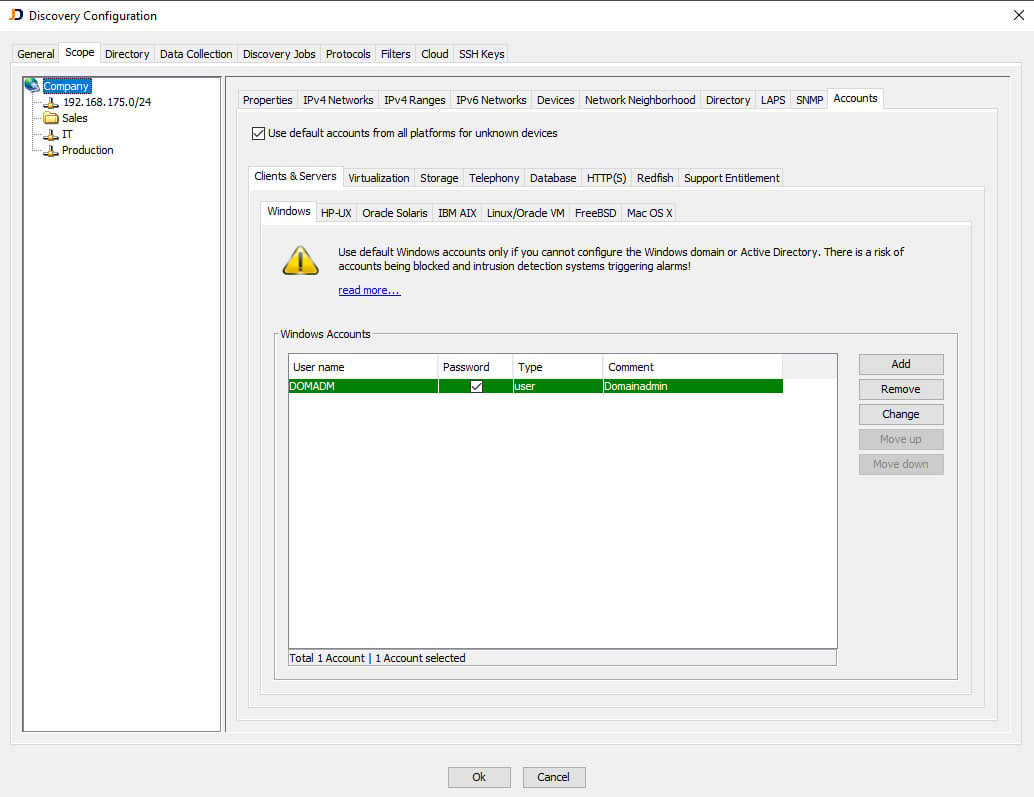

Eine etablierte Discovery-Lösung ist JDisc. Das Tool wurde entwickelt, um Informationen über die Geräte und Netzwerke in Ihrer IT-Infrastruktur zu sammeln. Es ermöglicht eine automatische Erkennung von Computern, Servern, Routern, Switches und mehr.

JDisc ist eine Anwendung für Windows-Betriebssysteme, die sowohl auf Clients als auch Servern nutzbar ist. Sie haben die Möglichkeit, ganze Netze, Netzbereiche oder lediglich einzelne Hosts zu scannen. Das konfigurieren Sie entsprechend in JDisc, bevor Sie den Scan starten.

Wichtig für die Datenqualität: Hinterlegen Sie Zugangsdaten für die zu scannenden Systeme, z. B.

Durch das Hinterlegen der Zugangsdaten wird sich JDisc direkt auf den Systemen anmelden und alle benötigten Informationen automatisch abfragen. Die erhaltenen Daten werden in einer Datenbank gespeichert. Von dort erlaubt die bereits in i-doit integrierte JDisc-Schnittstelle den Import der Daten in die IT-Dokumentation.

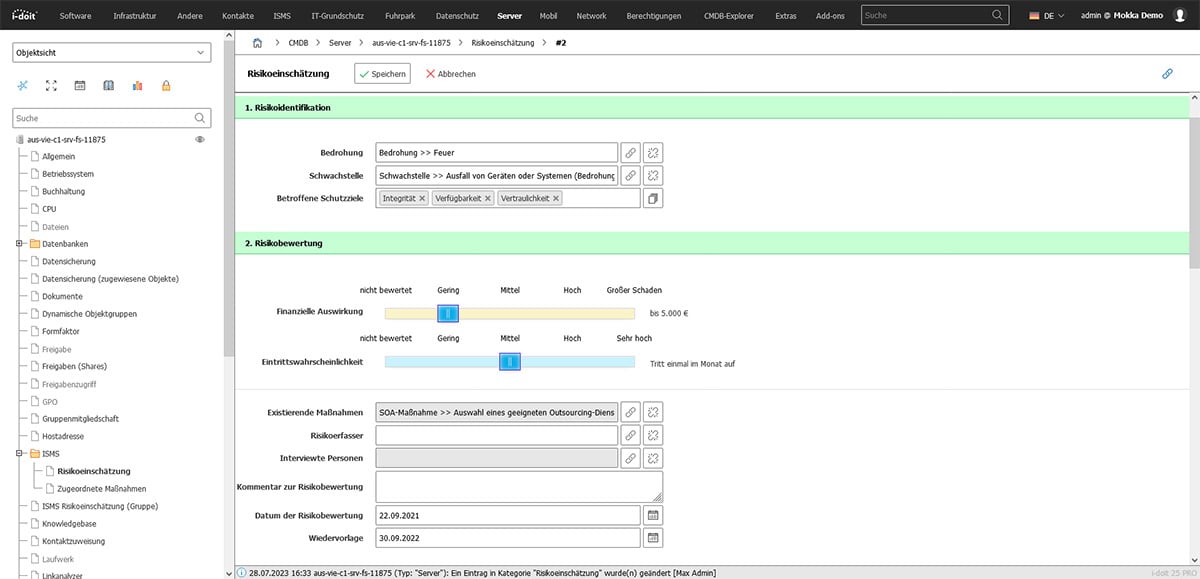

Ein "ISMS" ist die Abkürzung für "Information Security Management System" (Informations-Sicherheits-Management-System). Es handelt sich um einen systematischen Rahmen, der in Organisationen genutzt wird, um die Sicherheit von Informationen sicherzustellen. Das ISMS hat den Zweck, Risiken bei der Verwaltung von Informationen zu erkennen, zu bewerten, zu kontrollieren und zu minimieren. Es zielt darauf ab, die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen zu schützen und somit die Gesamtinformationssicherheit zu gewährleisten.

Ein wichtiger Aspekt des Sicherheitsmanagements sind Serversysteme. Auf diesen Systemen sind nicht selten sensible Daten gespeichert, die einem besonderen Schutz bedürfen. Andere Systeme stellen Dienste bereit, die für den Betrieb eines Unternehmens essentiell sind. Darum ist die Server-Dokumentation ist ein wichtiger Bestandteil eines ISMS. Sie ermöglicht es, Konfigurationen, Sicherheitsmaßnahmen und Prozesse im Zusammenhang mit den Servern angemessen zu dokumentieren. Dies umfasst Aspekte wie Zugriffsrechte, Authentifizierungsmethoden, Verschlüsselung, Firewall-Einstellungen, Sicherheitspatches, Protokollierung und vieles mehr.

Die Server-Dokumentation im Rahmen des ISMS hilft dabei, Sicherheitsrisiken zu identifizieren und angemessene Schutzmaßnahmen zu ergreifen, um die Server vor Bedrohungen zu schützen. Zudem erleichtert sie die Überprüfung und das Management der Sicherheitsmaßnahmen und gewährleistet somit einen kontinuierlichen und effektiven Schutz der Informationen.

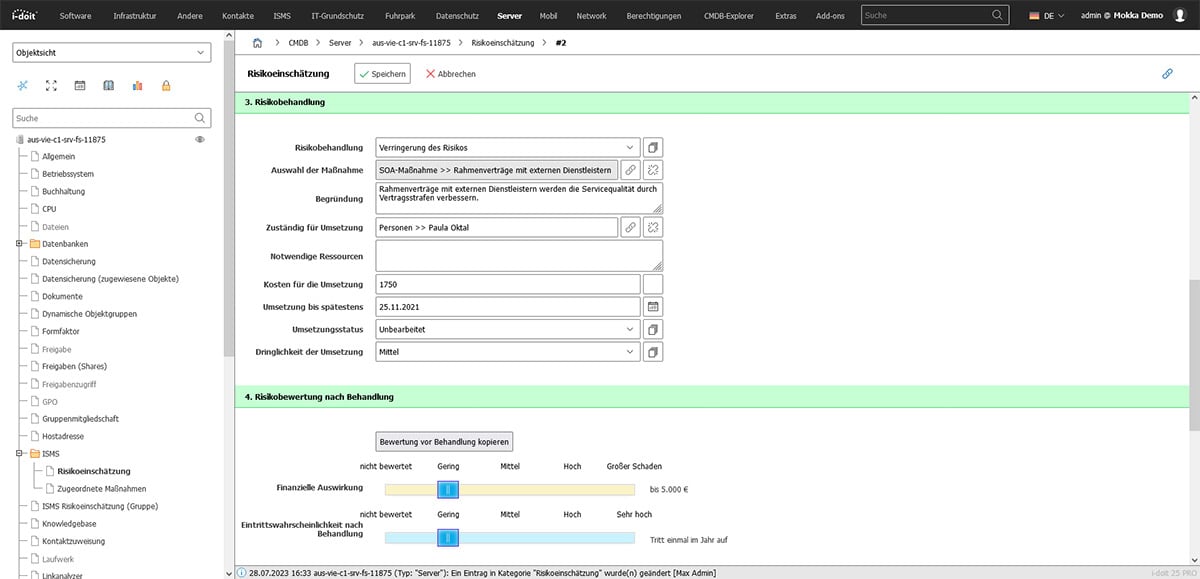

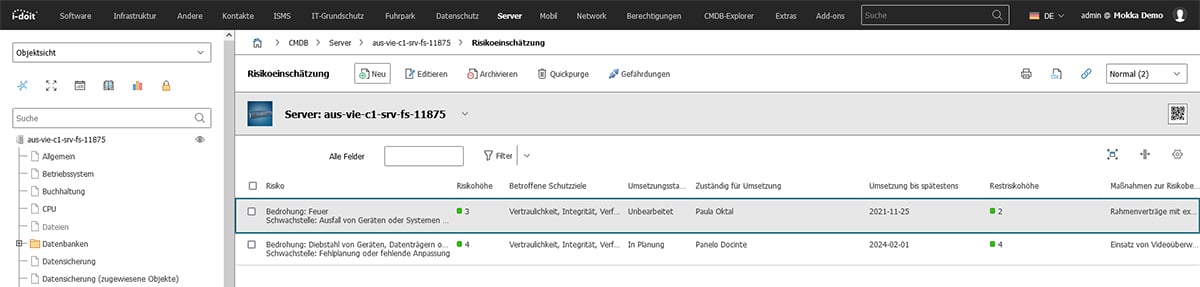

i-doit bietet als CMDB die idealen Voraussetzungen, um ein ISMS aufzubauen. Mit dem günstigen i-doit Add-on ISMS nehmen Sie die Risikoanalyse und -betrachtung direkt im Datenbestand der CMDB vor. Dazu legen Sie zu jedem Asset verschiedene Bedrohungsszenarien und Schwachstellen fest. In diesem Beispiel beginnen wir damit, für ein Serversystem die ersten Risiken zu identifizieren.

Die Risiken werden im Anschluss hinsichtlich ihrer möglichen Schäden bewertet.

Im Anschluss daran werden vorhandene Maßnahmen verknüpft ("Was ist bereits umgesetzt?") und neue Maßnahmen geplant, die beispielsweise die Eintrittswahrscheinlichkeit verringern oder den Schaden begrenzen.

Für jede Maßnahme wird in der Regel zudem eine verantwortliche Person eingetragen und ein Zieldatum für die Umsetzung der Maßnahme festgelegt.

i-doit bietet eine Reihe von Schnittstellen und Integrationen, um die Server-Dokumentation zu automatisieren und eine nahtlose Kommunikation mit anderen IT-Systemen zu ermöglichen.

Einige Beispiele:

Diese Schnittstellen tragen dazu bei, dass i-doit eine umfassende und automatisierte Dokumentation aller Server ermöglicht. Sie erlauben eine enge Integration mit bestehenden Systemen und Prozessen und sorgen für eine konsistente und aktuelle Datengrundlage.

05. März 2025

Wir freuen uns drüber, Ihnen die Veröffentlichung von i-doit 34 bekannt zu geben. i-doit 34 hat eine Vielzahl neuer Funktionen und Verbesserungen zur...

Read More

05. März 2025

Wir freuen uns, unseren i-doit Nutzern eine neue, verbesserte Nutzer-Erfahrung vorstellen zu dürfen: Unser vollständig integrierter i-doit Test- und...

Read More

10. Oktober 2024

Wir freuen uns, i-doit Version 33 vorzustellen, ein Release, das leistungsstarke neue Funktionen bietet, um Ihre IT-Dokumentations- und...

Read More